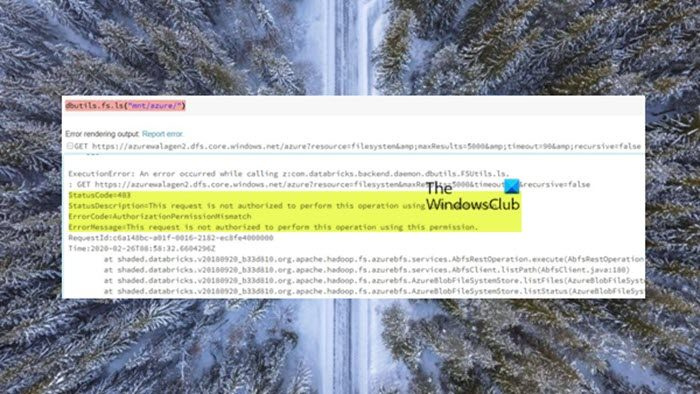

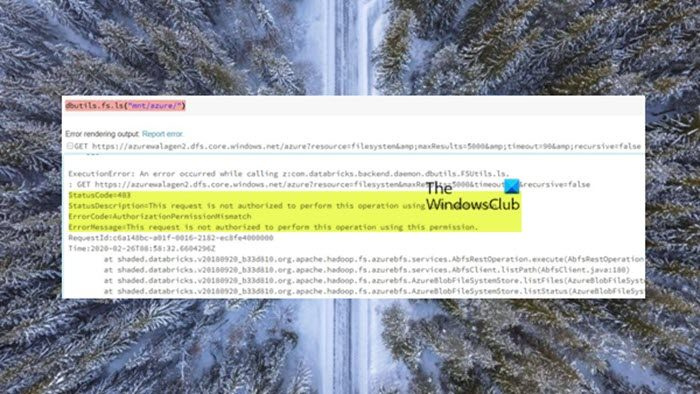

상태 403: 이 요청은 이 권한을 사용하여 이 작업을 수행할 권한이 없습니다. 다음 중 하나를 시도해 보십시오. -올바른 권한이 있는지 관리자에게 확인하십시오. -접근 권한이 없는 리소스에 접근을 시도하는 경우 해당 사이트의 관리자에게 접근 권한을 요청하시기 바랍니다. -나중에 다시 시도하십시오.

이 게시물은 가장 적용 가능한 오류 수정 사항을 제공합니다. 상태 403: 이 요청은 이 권한을 사용하여 이 작업을 수행할 권한이 없습니다. Azure Storage Explorer, ADF(Azure Data Factory) 및/또는 Azure Databricks를 사용하여 특정 작업을 수행하는 동안 발생할 수 있습니다.

Windows 10 용 vnc

상태 코드=403

StatusDescription=이 요청은 이 권한을 사용하여 이 작업을 수행할 권한이 없습니다.

ErrorCode=AuthorizationPermissionMismatch

상태 403: 이 요청은 이 권한을 사용하여 이 작업을 수행할 권한이 없습니다.

받는 경우 상태 403: 이 요청은 이 권한을 사용하여 이 작업을 수행할 권한이 없습니다. Azure Storage Explorer, ADF(Azure Data Factory) 또는 Azure Databricks로 작업할 때 발생할 수 있는 문제는 시나리오에 따라 다음 단계에 따라 문제를 해결합니다.

1] ADLS Gen 2 저장소 계정 범위의 서비스 주체에 Blob 저장소 기여자 역할을 할당해야 합니다. ABFS 드라이버 문제로 인해 ACL이 완전히 부여된 경우에도 이 오류가 발생했습니다. 서비스 주체는 스토리지 계정 주체의 IAM 권한에 추가되어야 합니다.

ADLS Gen 2(Azure Data Lake Storage Generation 2) 계정이 이 문제의 영향을 받습니다. 이후 이 문제는 HADOOP-15969에서 해결되었으며 이제 수정 사항이 Databricks 5.x 런타임에 포함되었습니다. ACL을 올바르게 이해하면 서비스 주체에게 ADLS Gen 2 계정에 대한 IAM 권한을 부여할 필요가 없습니다.

둘] ADF 및 사용자 유형에 대한 권한을 확인해야 합니다. 메모: |_+_|: Blob 저장소 리소스를 읽고, 쓰고, 삭제할 수 있는 권한을 부여하는 데 사용합니다.

드라이브에 액세스 할 수 없음 매개 변수가 올바르지 않습니다.

삼] 스토리지 계정 방화벽을 확인하십시오. 일시적으로 비활성화하고 도움이 되는지 확인하십시오.

4] AzCopy 버전 번호가 10.4 이상인지 확인합니다. AzCopy 릴리스 페이지에서 업데이트를 구독할 수 있습니다. 모든 릴리스가 릴리스되면 알림을 받게 되며 거기에 게시된 릴리스 노트를 확인할 수 있습니다. 또한 Azure Storage Explorer 버전 1.14 이상을 사용하고 있는지 확인하세요.

도움이 되었기를 바랍니다!

읽다 : Windows Azure의 BLOB 스토리지, 대기열 및 테이블 소개

BlobServiceClient란 무엇인가요?

BlobServiceClient를 사용하면 Azure 저장소 리소스 및 Blob 컨테이너를 관리할 수 있습니다. 저장소 계정은 Blob 서비스에 대한 최상위 네임스페이스를 제공합니다. Uri 끝에 blobName을 추가하여 새 BlobBaseClient 개체를 만들 수 있습니다. 새 BlobBaseClient는 BlobContainerClient와 동일한 요청 정책 파이프라인을 사용합니다.

읽다 : Microsoft Azure 가져오기 및 내보내기 도구: 디스크 준비 및 복구 도구

안전 모드에서 단어 열기

SAS 사용자 위임이란 무엇입니까?

Azure AD(Azure Active Directory) 자격 증명 또는 계정 키를 사용하여 SAS(공유 액세스 서명) 토큰을 보호하여 컨테이너, 디렉터리 또는 Blob에 액세스할 수 있습니다. Azure AD 자격 증명으로 보호되는 SAS를 사용자 위임 SAS라고 합니다. Active Directory에서 다음을 수행하여 제어를 위임할 수 있습니다.

- 컴퓨터를 추가할 조직 구성 단위를 마우스 오른쪽 버튼으로 클릭한 다음 위임 제어 .

- 제어 위임 마법사에서 다음을 클릭합니다.

- 딸깍 하는 소리 추가하다 선택한 사용자 및 그룹 목록에 사용자 또는 그룹을 추가한 다음 다음 .

SAP에서 사용자를 위임하는 방법은 무엇입니까?

사용자를 SAP에 위임하려면 다음 단계를 따르십시오.

- 내 설정 위임을 선택합니다.

- 활성화됨 열에서 해당 상자를 선택하여 원하는 요소 유형에 대한 위임을 활성화합니다.

- 원하는 항목 유형에 해당하는 행에서 위임 대상 열 필드에 원하는 사용자의 이름을 입력하거나 이름 목록에서 선택합니다.

- 변경 사항을 저장합니다.

Azure 캐시를 지우는 방법은 무엇입니까?

로컬 Azure 캐시 로그를 지우려면 애플리케이션을 중지하고 다시 시작합니다. 이 조치는 이전 캐시를 지웁니다. Azure 저장소를 지우려면 다음 명령을 하나씩 실행합니다.

|_+_|읽다: 빅 데이터 란 무엇입니까-예를 들어 간단한 설명.

![에픽게임즈 오류 코드 LS-0015 [수정됨]](https://prankmike.com/img/epic/50/epic-games-error-code-ls-0015-fixed-1.jpg)